Le diskGenie de la societ√© iStorage est un disque dur externe USB qui a la particularit√© de chiffrer son contenu et d’autoriser l’acc√®s aux donn√©es uniquement lorsque l’utilisateur √† saisi un mot de passe.

Afin de tester la résistance du disque, de nombreuses pistes ont été explorées afin de valider le fonctionnement correct du disque.

Analyse fonctionnelle

Lecture avec un autre contr√іleur

La premi√®re id√©e qui vient √† l’esprit sur ce genre de mat√©riel est de confirmer le chiffrement des donn√©es en ouvrant le bo√Ѓtier et en connectant le disque √† un contr√іleur SATA-USB classique. Si le chiffrement n’est pas op√©rant, les donn√©es peuvent √™tre lues directement.

Dans le cas du diskGenie, les données sont entièrement chiffrées et ne permettent donc pas de lire le contenu du disque de cette manière.

Gestion du chiffrement

Comme indiqu√© dans la documentation, le disque utilise un chiffrement AES-256. Les donn√©es sont donc chiffr√©es avec une cl√© unique qui est utilis√©e pour le chiffrement et le d√©chiffrement du disque. Pour autant que la cl√© de chiffrement soit fixe, la r√©initialisation aux valeurs d’usine du bo√Ѓtier pourrait alors permettre de d√©chiffrer le disque avec le mot de passe initial (123456). Cette attaque a √©t√© tent√©e, mais √† nouveau sans succ√®s.

Analyse électronique

La prochaine √©tape est de valider le fonctionnement √©lectronique du bo√Ѓtier afin d’√©carter un possible bypass √©lectronique du mot de passe.

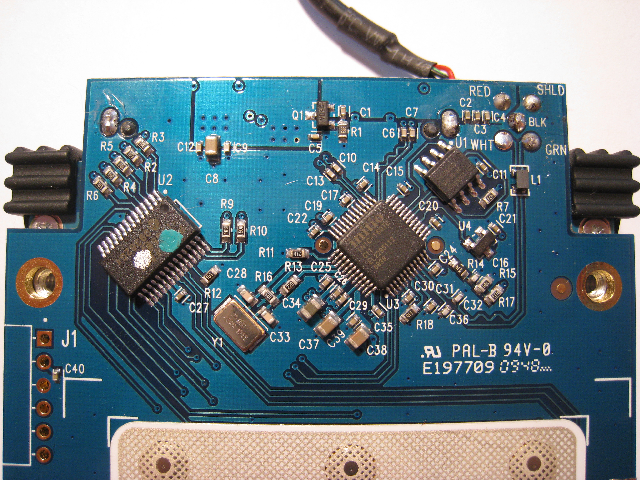

Comme on peut le voir ici, le circuit fait appel √† peu de composants int√©gr√©s, ce qui va faciliter la suite de l’analyse.

Analyse des composants

Les composants principaux du circuit sont les suivants :

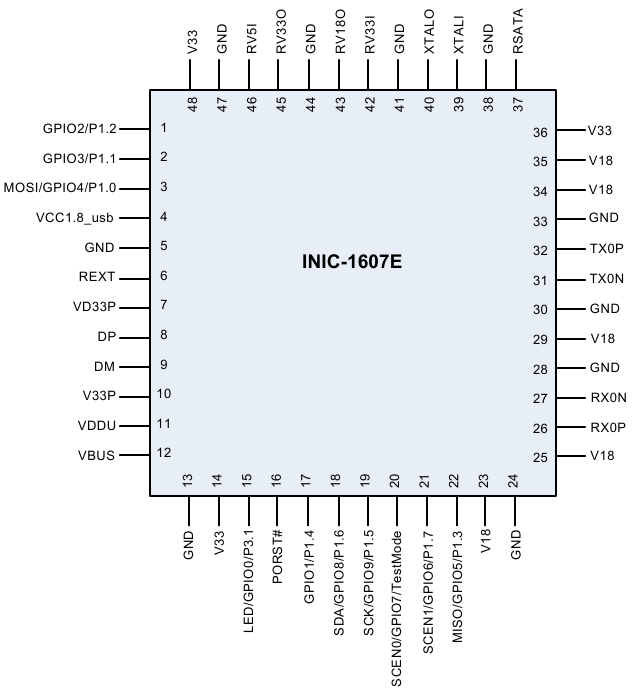

INITIO INIC-1607E

Il s’agit du composant principal de ce circuit. Le constructeur en donne une description assez explicite : “Bridge Controller IC SATA to USB with AES”.

Après plusieurs recherches, impossible de trouver la datasheet du produit, il a fallu prendre contact avec iStorage pour récupérer une partie de la documentation qui ne soit pas sous NDA. Le pinning de la puce est donné dans la documentation comme suit :

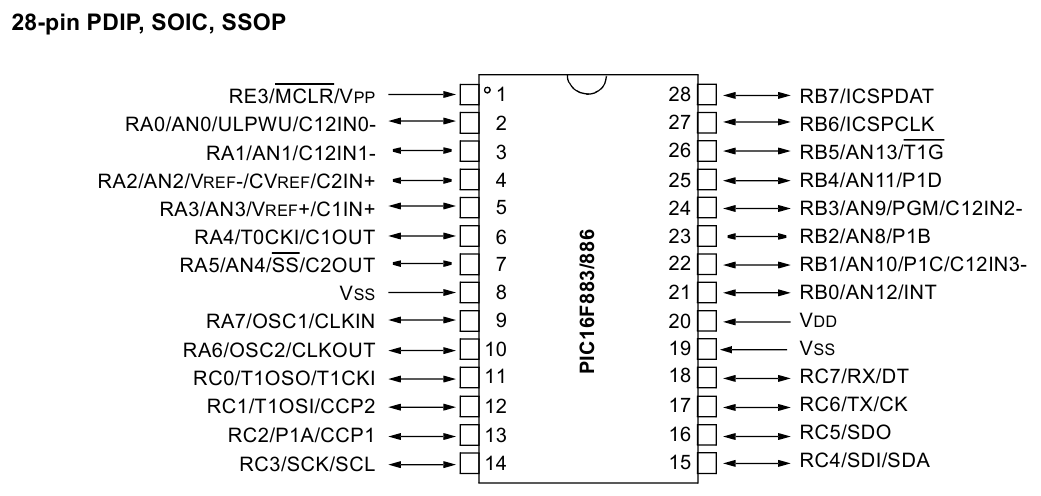

PIC16F883

Il s’agit d’un microcontr√іleur fabriqu√© par Microchip. Tr√®s utilis√© dans l’industrie et par les amateurs d’√©lectronique (du moins avant la d√©mocratisation de l’Arduino).

La documentation étant disponible librement sur le site de Microchip, trouver le pinning du circuit est facile :

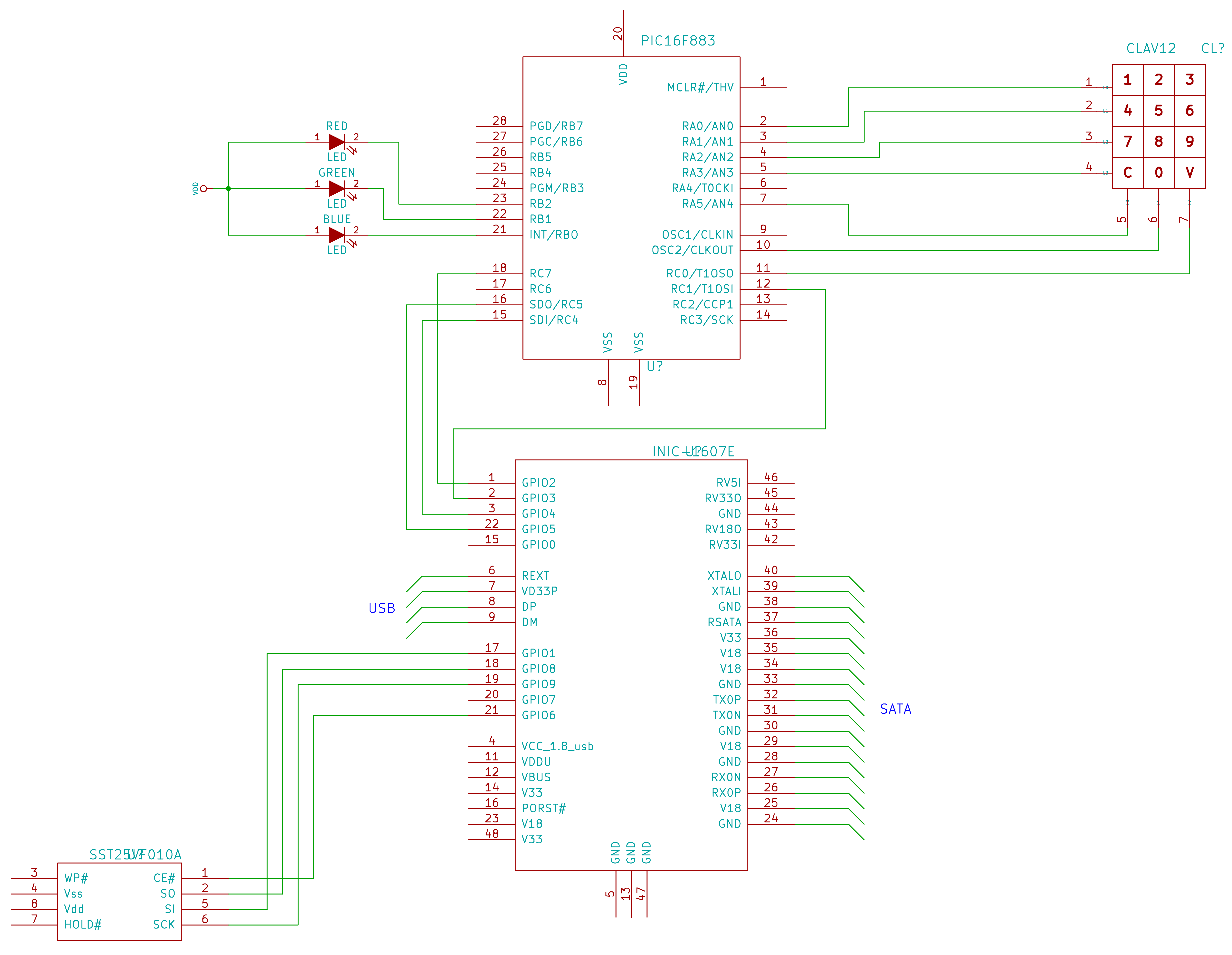

Analyse du circuit

Une fois les composants identifi√©s, il est n√©cessaire de d√©couvrir les connexions entre eux afin de d√©terminer les t√Ґches de chaque puce. A l’aide d’un multim√®tre et de (beaucoup de) patience, le sch√©ma global du circuit peut √™tre obtenu :

Comme on peut le voir, le PIC est utilis√© pour lвАЩinterpr√©tation du code entr√© sur le clavier. Il est √©galement reli√© au INIC-1607E. Si ce lien entre le microcontr√іleur et le contr√іleur de disque permet l’activation du disque, il y a deux options :

- Le PIC envoie un signal “OK” au INIC-1607E

- Le PIC envoie la cl√© de chiffrement au contr√іleur de disque.

Dans le premier cas, il est possible de rejouer ce signal √† l’aide d’un second microcontr√іleur.

Afin de tester cela, l’utilisation d’un oscilloscope num√©rique est obligatoire. Plusieurs s√©ries de mesures ont √©t√© effectu√©es :

- Saisie d’un mot de passe incorrect

- Saisie du bon mot de passe

- Réinitialisation et saisie du bon mot de passe

Les mesures effectu√©es montrent un signal enti√®rement diff√©rent des signaux √©mis entre deux connexions au bo√Ѓtier. Preuve qu’au moins une partie de la cl√© est transmise au contr√іleur.

Conclusion

Apr√®s avoir test√© de nombreuses attaques, ce bo√Ѓtier semble apte √† prot√©ger correctement les donn√©es qu’il contient. Mention tr√®s bien pour la gestion du chiffrement, perfectible dans d’autres bo√Ѓtiers du m√™me type.

Cependant, il reste une possibilit√© pour un attaquant d√©termin√© de d√©monter le microcontr√іleur et ainsi d’acc√©der directement au contenu de celui-ci. Il n’a pas √©t√© possible de tenter cette attaque par manque de mat√©riel.

Derni√®re recommandation, choisir un bon mot de passe. Le clavier √©tant exclusivement num√©rique, un mot de passe facilement devinable d√©truit compl√®tement la protection. Sachant qu’il est possible de faire jusqu’a 100 essais avant de bloquer compl√®tement le disque, cela laisse une fen√™tre suffisamment grande pour tenter des valeurs famili√®res au propri√©taire du disque.

http://hackaday.com/tag/istorage/

C’est bien du m√™me bo√Ѓtier dont il est question? Si c’est le cas, une time attack est possible et le mot de passe est trouv√© en 10 x [longueur du mdp] essais, dans le pire des cas. Et comme on a droit √† 50 + 50 essais apr√®s reset, au moins tous les mdp de 10 caract√®res sont trouv√©s. Pas franchement apte √† prot√©ger quoi que ce soit…

Très bon blog, BTW

Effectivement, il s’agit du m√™me bo√Ѓtier. Je vais mettre √† jour l’article pour parler de ce cas.

Encore merci pour l’info !