Comme chaque ann√©e la conf√©rence du Chaos Computer Club couvre de nombreux domaines du hacking ou … autre, du d√©ni de service √† l’ADN en passant par les sushi fluorescents et quelques th√®mes politiques.

Voici quelques thèmes choisis parmi les nombreuses conférences visibles.

Effective Denial of Service attacks against web application platforms

Julian W√§lde and Alexander Klink ont montr√© comment une ¬Ђ simple ¬ї requ√™te peux mettre √† genoux la plupart des WAF (web application framework) actuels. L’attaque repose sur le fait que les requ√™tes sont stock√©e sous la forme d’une Hash Table. L’acc√®s √† cette structure est en moyenne bonne (O(1)) mais peut, dans certains cas rares, √™tre beaucoup moins efficace (O(n)). L’attaque utilise justement un cas limite √† savoir une multitude de clefs pointant vers le m√™me hash. En effet la plupart des impl√©mentations de la Hash Table utilise un hachage de type djb2 ou d√©riv√©, pour lequel il est relativement ais√© de trouver des collisions. D√®s lors une seule requ√™te, de quelques m√©ga-octets maintient un coeur d’un processeur moderne compl√®tement utilis√© pour plusieurs heures ! Un DOS √† haut rendement… les d√©tails pour chaque impl√©mentations test√©es sont disponibles :

OCERT Advisory : http://www.ocert.org/advisories/ocert-2011-003.html

OSMO-GMR

Le dernier n√© des projets OSMO pr√©sent√© par Sylvain Munaut, apr√®s le GSM les terminaux satellitaires (Thuraya par ex.) sont √† l’ordre du jour. De part la connaissance acquise lors des travaux sur le GSM et par la similarit√© des protocoles de t√©l√©phonie satellitaires avec celui-ci il est d√©j√† possible de d√©coder une partie des informations √©chang√©e entre le terminal et le satellite, ceci directement dans votre analyseur de trame pr√©f√©r√©.

Implémentation of MITM Attack on HDCP-Secured Links

L’attaque est impl√©ment√©e sur une plateforme Linux embarqu√©e, avec l’aide d’un FPGA Spartan-6, et est capable de fonctionner en temps r√©el sur les liens vid√©o HD. La d√©couverte de la master key l’ann√©e pass√©e, permet de d√©river les cl√©s priv√©es correspondantes de la source vid√©o ce qui permets d’effectuer des modification pixel par pixel sur les donn√©es crypt√©es. Puisque le lien ne fait pas de v√©rification de CRC ou de hachage des donn√©es, il est possible de modifier ou faire des incrustations sur la vid√©o.

Le point int√©ressant est que les donn√©es ne sont pas d√©crypt√©es ce qui implique que le droit d’auteur n’est pas contourn√© !

Le bo√Ѓtier issu de cette recherche est disponible √† la vente (~100$) et permet de faire toute sortes de manipulation sur le flux vid√©o (le tout est open source y compris le hardware).

Print me if you dare

Les imprimantes sont pr√©sentes partout dans nos r√©seaux et sont devenu bien plus que de simples … imprimantes, de ce fait leur compromission permets de les utiliser comme de v√©ritables chevaux de Troie. Ang Vui et Jonathan Voris on montr√© les faiblesses pr√©sentes dans l’update du firmware chez HP, puis lвАЩimpressionnante d√©monstration du malware d√©velopp√© pour le mod√®le P2050. Celui-ci contient : un scanner de port, un reverse-proxy et, entre autres outils, le moyen d’exfiltrer n’importe quel document envoy√© √† l’imprimante ainsi qu’un moyen de mettre √† jour le firmware modifi√© √† distance. Une premi√®re estimation faite par les auteurs laisse penser qu’il y aurait plus de 100’000 imprimantes directement vuln√©rables…

A noter qu’une autre pr√©sentation sur le m√™me th√®me a eu lieu pendant la CCC ¬Ђ Hacking MFPs ¬ї, celle-ci portait plut√іt sur l’aspect turing-complete du langage postscript et l’acc√®s √† certaine API, suivant les imprimantes, permettant de r√©aliser certaines attaques.

Il semblerait que Stuxnet ait relanc√© la recherche dans ce domaine рЯШЙ

Ooops I hacked my PBX

En cherchant √† updater plusieurs dizaines de t√©l√©phone sans le faire manuellement sur chacun et en faisant un peu (beaucoup) de reverse engineering l’auteur est tomb√© sur un simple XOR comme encryptage de l’authentification…

En allant un peu plus loin il appara√Ѓt qu’une API de debug est probablement rest√©e dans l’impl√©mentation de production ! Il est maintenant possible d’√©crire dans la m√©moire de tous le t√©l√©phones et m√™me dans le PBX, effectuer un reset des mots de passes…

L’√©quipementier incrimin√© n’a pas √©t√© nomm√© mais le nombre d’acteurs de grande ampleur dans le domaine √©tant r√©duit… рЯШЙ

Sovereign Keys

Peter Eckersley a montr√© la proposition de l’EFF permettant de, peut-√™tre , trouver une solution √† l’actuel probl√®me des certificats (Komodo, Iran, …) .

Le concept repose sur de multiple serveurs effectuant une r√©plication entre eux de chaque information ajout√©e et ceci de mani√®re inalt√©rable (ajout uniquement). Ce qui permets au client de demander non plus une information ponctuelles sur la validit√© d’un CA mais un historique, emp√™chant ainsi toute manipulation. Il vient imm√©diatement la question de la r√©vocation d’un certificat, celle-ci se passerait par l’utilisation de un ou plusieurs tiers choisi par le possesseur du domaine confirmant l’information. Une RFC devrait suivre

Time is on my Side

Sebastian Schinzel et son √©quipe ont r√©ussi √† montrer la faisabilit√© d’une attaque de type ¬Ђ time side attacks ¬ї au travers du r√©seau et ceci m√™me sur un serveur distant. La th√©orie n’est pas nouvelle mais l’ad√©quation de ce type d’exploit √† un r√©seau r√©el (jitter, …) √† n√©cessit√© le d√©veloppement d’outils d√©di√©s. Un premier pas a √©t√© de traiter statistiquement les diff√©rents mesures soumises au al√©a d’un r√©seau r√©el afin de pouvoir extraire un delta temporel entre une requ√™te valide et invalide. Le deuxi√®me pas fut d’utiliser une attaque publi√©e pr√©c√©demment (dite de ¬Ђ Bleichenbacher ¬ї) permettant de casser RSA en environ 10вБґ requ√™tes. Cette m√©thode n√©cessite un oracle, qui est dans ce cas justement la mesure extraite du temps de r√©ponse. Au final l’encryption XML d√©crypt√©e et une librairie disponible.

Taking control over the Tor Network

Eric Filiol et Seun Omosowon ont montré deux faiblesses du réseau Tor permettant de catpurer des données sensibles en dépit de la cryptographie.

Une premi√®re faiblesse concerne la fa√Іon dont les itin√©raires parmi les Ors sont g√©r√©s. Il est possible d’influencer et de forcer les utilisateurs √† utiliser des Ors arbitraire et donc de contr√іler le routage. Une seconde faiblesse se rapporte √† la fa√Іon dont la cryptographie est mis en ≈Уuvre. En utilisant des malwares et des attaques bas√©es sur le concept de backdoors cryptographiques dynamique il a √©t√© possible de contourner la cryptographie en place sans la supprimer. De fait une attaque classique, visant a prendre le contr√іle des Ors et combin√©e √† l’attaque au niveau routage permettant ainsi de forcer le trafique a passer sur les noeuds contr√іl√©s. Diff√©rents sc√©narios d’attaque possibles ont √©t√© exp√©riment√©s et valid√©s sur un r√©seau de simulation TOR de 50 n≈Уuds et partiellement sur le r√©seau r√©el TOR. Une librairie est disponible.

Apple vs. Google Client Platforms

Recurity Labs a r√©cemment men√© un projet pour l’Office f√©d√©ral allemand pour la s√©curit√© de l’information (BSI), qui (entre autres) a port√© sur la plateforme iOS.

Lors de cette analyse il est apparu que l’iOS ne v√©rifie pas les contraintes de base des certificats X.509, √† savoir le fait que le certificat peut, ou ne peut pas, √™tre utilis√© pour signer d’autres certificats (certificat d’une autorit√©). Ce qui implique qu’un certificat appartenant √† une cha√Ѓne trust√©e dont vous avez la clef priv√©e peut-√™tre utilis√© pour faire une attaque de type MITM. Ce qui tombe bien vu que l’utilisateur poss√®de la clef priv√©e du certificat utilis√© pour s’authentifier au push Apple ! A noter que d’autres attaques sont possibles vu que ce probl√®me existe pour toutes les applications iOS utilisant l’API cryptographique fournie par Apple. Ceci a √©t√© r√©solu pour les iOS>4.3.5 (ce qui ne concerne donc pas les heureux possesseurs d’un iphone 3G pour qui le hardware ne supporte pas cette mise √† jour.).

Vous pouvez tester si votre appareil est vulnérable ici : https://iSSL.recurity.com

Il semblerait que l’appstore ne soit qu’un browser webkit mais sans les protections n√©cessaires (CSRF, SOP) de plus l’origine de la popup d’authentification n’est pas √©tablie.

Ceci combin√© √† un XSS dans le champ de recherche (maintenant corrig√©) permet plus ou moins … tout (injection de JavaScript, affichage d’une fausse popup d’authentification, achats sur l’appstore…).

Google n’est pas en reste non plus :

ChromeBook

La table de partition n’est pas prot√©g√©e, il est donc possible de booter un kernel/firmware arbitraire et une petite modification hardware permet d’√©crire sur la flash. Les ChromeBooks √©tant pr√©vu pour √™tre partag√©s il est d’autant plus g√™nant de pouvoir en prendre le contr√іle.

Google web store

L’api des extensions est pr√©vue pour faire de l’injection java script… quelques heures suffisent √† cr√©er une attaque cibl√©e pour un site d’e-banking souligne l’auteur.

Les extensions sont maintenant gratuites, il est possible d’ajouter l’ID √† votre configuration GoogleSync ou de contruire l’URL ad√©quat рЯШЙ

A noter qu’une extension malicieuse peut installer une autre extension et faire de l’URL rewrite sur un download.

GoogleApps

Les GoogleApps permettent d’√©changer des informations entre elles et certaines applications sont le fruit du rachat de tierces parties par Google, le code et les authentifications sont de qualit√© variables.

Il est possible d’utiliser des macros dans GoogleDocs, notamment d’importer des macros √©crites par d’autres, or celles-ci peuvent √™tre ¬Ђ am√©lior√©es ¬ї apr√®s coup par l’auteur.

D’autre part ces macros peuvent effectuer des requ√™te http et elles s’ex√©cutent sur le serveur (cloud) : ¬Ђ Only Google can DoS Google ¬ї pr√©cise l’auteur рЯЩВ

Beaucoup de XSS sont pr√©sents sur les sites Google et un syst√®me de token est pr√©vu pour l’acc√®s aux donn√©es par de tierces parties, une page b√©nigne de demande d’acc√®s mal/pas lue peut donc autoriser l’acc√®s √† vos donn√©es.

FanBoys quelque soit votre préférence : you are pwned !

NOC Review

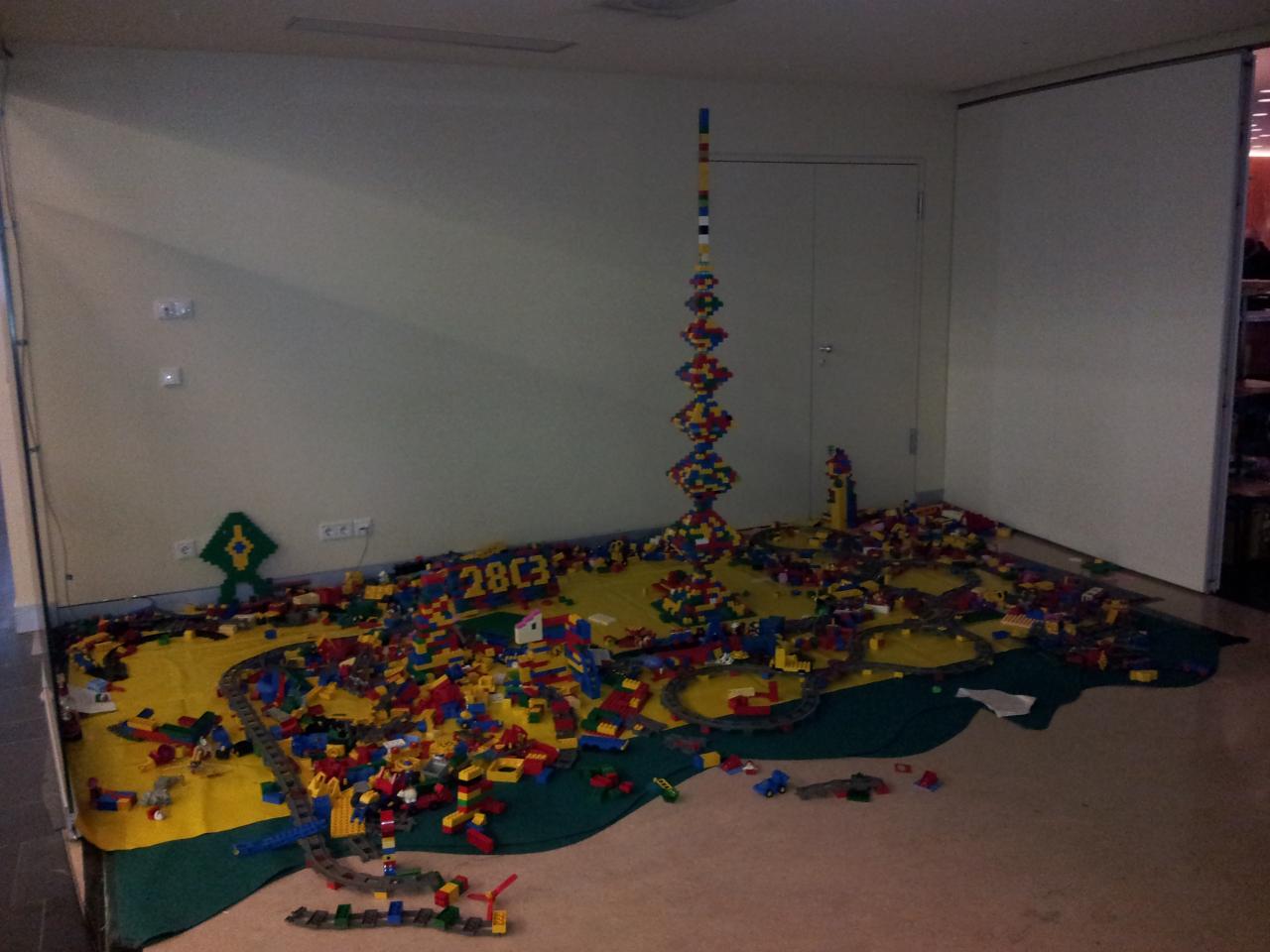

Cette pr√©sentation a permis de mieux comprendre, en sus d’avoir une vision de l’architecture r√©seau de l’√©v√©nement, pourquoi de nombreux pancartes ¬Ђ use more bandwith ¬ї ornaient les murs de la conf√©rence : l’uplink consistait en deux lignes 10Gbit/s !

Pour toute information supplémentaires ainsi que pour les vidéos des conférences : http://events.ccc.de/category/28c3/

Lo√ѓc Rousselot