27c3 : We come in peace

D’ann√©e en ann√©e, la conf√©rence berlinoise du Chaos Computer Club am√®ne son lot de surprises et de r√©v√©lations aux amateurs de s√©curit√©, professionnels ou non, et aux bricoleurs de toutes tendances. Cette fois-ci, pour sa vingt-septi√®me occurrence, le Chaos Communication Congress, a vu l’int√©r√™t pour l’analyse de s√©curit√© du protocole GSM se confirmer, et de nouveaux sujets d’inqui√©tude appara√Ѓtre au grand jour. Un tour d’horizon des sujets des conf√©rences auxquelles nous avons pu participer.

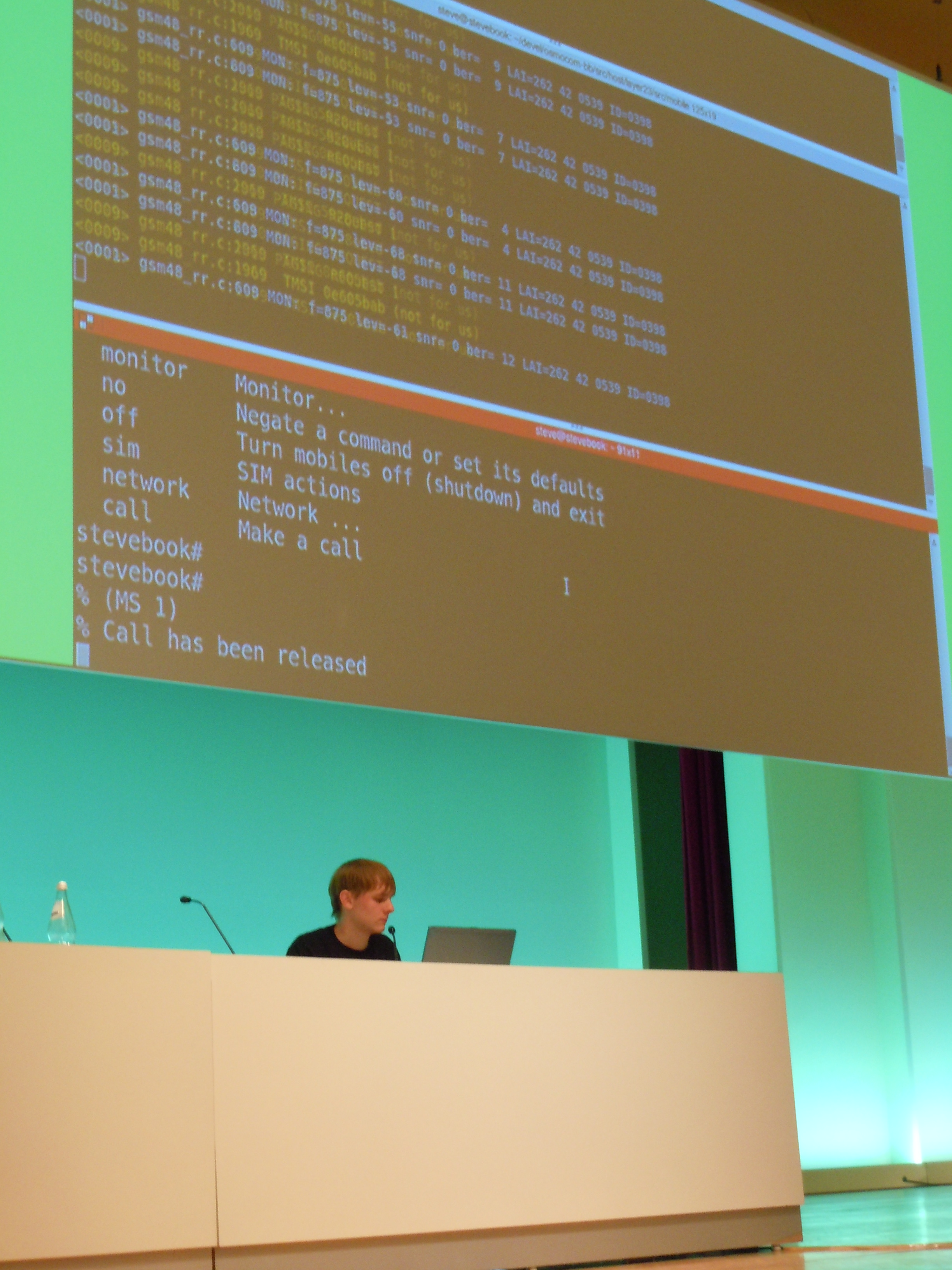

GSM, hacking et analyse

En quelques ann√©es, une sorte de tradition s’est √©tablie qui consiste √† faire de fracassantes r√©v√©lations sur l’√©tat actuel des impl√©mentations du protocole GSM, toujours utilis√© dans la t√©l√©phonie mobile. Cette ann√©e ne fait pas exception, et c’est avec plaisir que nous avons pu suivre les pr√©sentations respectives de Harald Welte et Steve Markgraf sur l’√©tat actuel de l’impl√©mentation open-source de la pile GSM, et de Karsten Nohl et Sylvain Munaut √† propos d’un syst√®me de ¬Ђ sniffing ¬ї GSM. La conf√©rence de Welte et Markgraf abordait ainsi le projet osmocomBB, qui permet de remplacer le logiciel propri√©taire de certains types de t√©l√©phones mobiles par un firmware compl√®tement ouvert, et repr√©sente la derni√®re brique manquante de l’√©difice GSM libre compos√© √©galement des projets OpenBTS et OpenBSC. Nohl et Munaut, utilisaient d’ailleurs osmocomBB dans leur d√©monstration : avec l’aide de quelques t√©l√©phones √† 10~15вВђ la pi√®ce, ont montr√© la capture et le d√©cryptage quasiment en temps r√©el d’une conversation t√©l√©phonique entre eux-deux ! Relevant au passage que les fournisseurs d’acc√®s t√©l√©phoniques dans leur grande majorit√© ne changent pas assez souvent les clefs de chiffrages utilis√©es dans leurs r√©seaux, ce qui rend le d√©codage d’autant plus facile. Sans citer de noms, Nohl signale quand m√™me que certaines compagnies de t√©l√©phones ne changent tout simplement jamais de clefs de chiffrage, ce qui avait √©t√© r√©v√©l√© l’ann√©e pass√©e dans d’autres conf√©rences, et aurait du √™tre corrig√©. Un outil de d√©boguage comme celui-ci, lorsqu’il sera publi√©, repr√©sentera une menace s√©rieuse pour ces compagnies.

Les cartes de paiement à puce, un problème à venir

EMV est le protocole le plus fr√©quemment utilis√© pour les paiements par carte √† puce dans le monde entier, avec plus de 730 millions de cartes en circulation. Dans son expos√©, Steven Murdoch a montr√© comment l’utilisation d’une faille du protocole permet aux criminels d’utiliser une vraie carte pour effectuer un paiement sans en conna√Ѓtre le PIN. Le fraudeur effectue une attaque man-in-the-middle pour tromper le terminal et lui faire croire que le code PIN a √©t√© v√©rifi√© correctement, tout en faisant croire √† la banque √©mettrice qu’aucun code PIN n’est n√©cessaire ( ce cas est inclus dans les sp√©cifications, exemples : handicap√©s, p√©ages, …). Le point est mis sur le fait que par ce moyen la banque a l’impression que la carte a √©t√© utilis√©e avec un code PIN mais ce n’est pas le cas, la responsabilit√© retombe donc sur l’√©tablissement banquaire, ce que l’orateur aide r√©guli√©rement √† prouver en cas de litige. √А noter qu’en date de la conf√©rence, une seule banque a corrig√© cette faille depuis sa communication ( private advance disclosure ), mettant ainsi en lumi√®re l’immobilisme de l’industrie surtout si celle-ci n’a que la moiti√© de la facture √† payer le reste √©tant √† la charge du client.

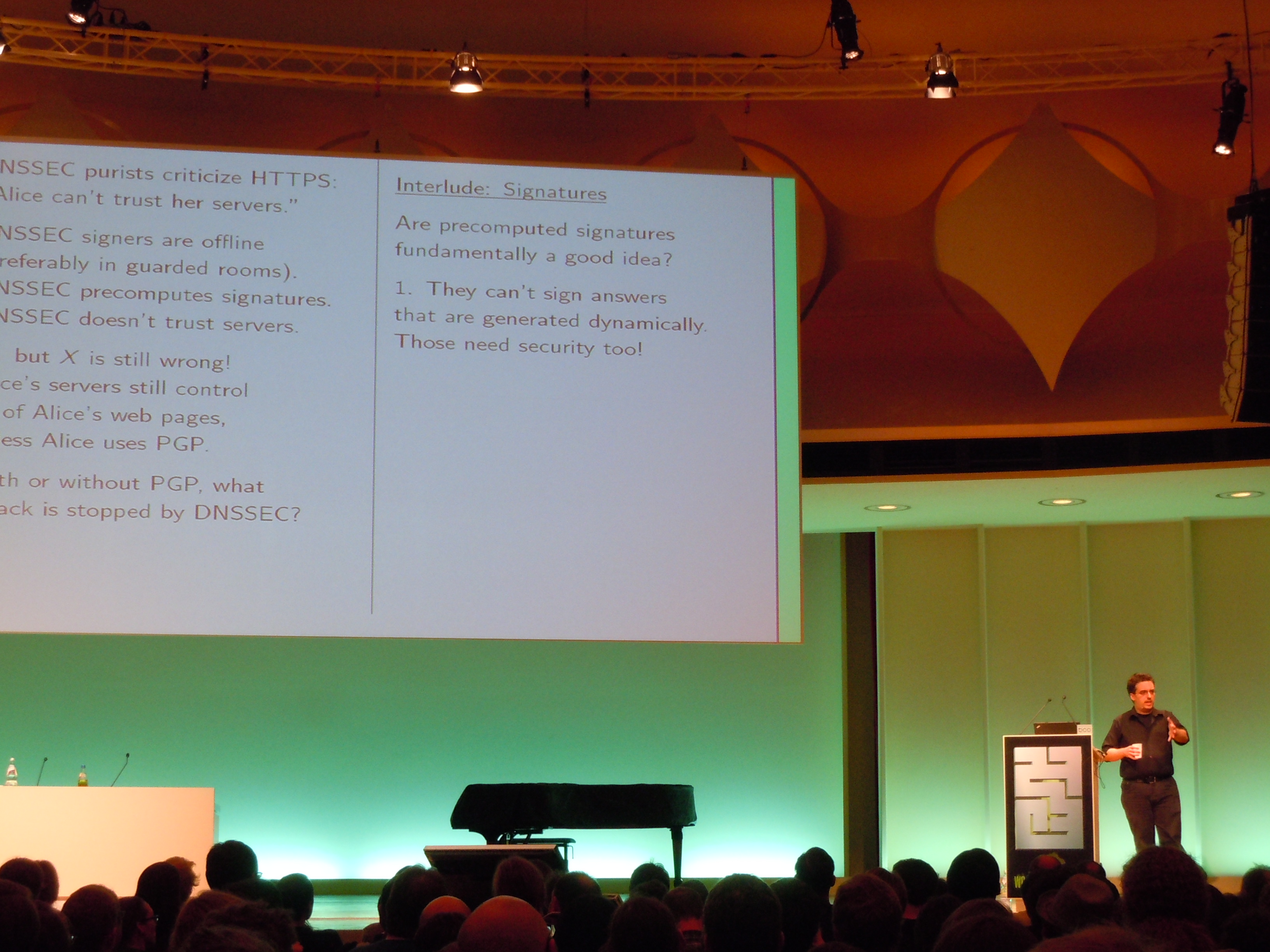

DNSSEC, le dernier ¬Ђ rant ¬ї de D.J. Bernstein

Daniel J. Bernstein (DJB) est connu comme le loup-blanc dans le milieu de la s√©curit√© informatique. Depuis plusieurs ann√©es, il publie du code minimisant les vuln√©rabilit√©s (qmail, djbdns, etc.) allant m√™me jusqu’√† promettre une r√©compense substantielle √† ceux qui d√©montreraient des failles dans ses logiciels. Il publie aussi des recherches sur les algorithmes de chiffrage et son algorithme Salsa20 figure dans le quartet final du projet eSTREAM (une initiative destin√©e √† remplacer les plus anciens algo de chiffrage utilis√©s par exemple en t√©l√©phonie). En bref, quelqu’un dont les m√©rites ne sont plus √† prouver. Il est aussi connu pour son discours acide, et sa tendance √† bouter le feu √† tout ce qu’il per√Іoit comme une idiotie. Cette ann√©e, c’est √† DNSSEC qu’il a choisi de s’attaquer, ironisant avec talent sur les d√©fauts de ce protocole et expliquant chiffres √† l’appui que les pirates et autres vandales du web ont vraiment tout int√©r√™t √† supporter l’adoption universelle de DNSSEC, tant elle leur simplifie la mise en place d’un d√©ni de service. DJB ensuite d√©cris une collection de solution, prenant chaque fois DNSSEC comme contre-exemple, et finalement d√©voile le but de son discours, qui est bien entendu la promotion sans honte d’une de ses propres cr√©ations, DNSCurve. Rien d’inhabituel l√† non plus, DJB ayant coutume de joindre le code √† la parole, surtout lorsqu’il a l’occasion de rev√™tir son costume de chevalier blanc, pourfendeur de la s√©curit√© par l’obscurit√© et d√©fenseur des solutions simples… Ceci √©tant dit, le cot√© histrion de DJB ne doit pas cacher qu’il a eu tr√®s souvent raison et que la majorit√©, si ce n’est l’ensemble, de ses pr√©visions en mati√®re de s√©curit√© s’est r√©v√©l√©e exacte. En quelques mots, qu’est-ce que DJB reproche √† DNSSEC et qu’est-ce que DNSCurve est suppos√© apporter ? La page web du projet ( www.dnscurve.org ) entre dans le d√©tail des avantages de DNSCurve sur une collection d’attaques types, et documente la mani√®re dont le protocole est suppos√© fonctionner. Il y a aussi quelques avantages de DNSSEC qui sont cit√©s, mais par contre il n’y a pas encore d’impl√©mentation de r√©f√©rence. Ce qui peut avoir des effets n√©gatifs sur l’image de ce projet.

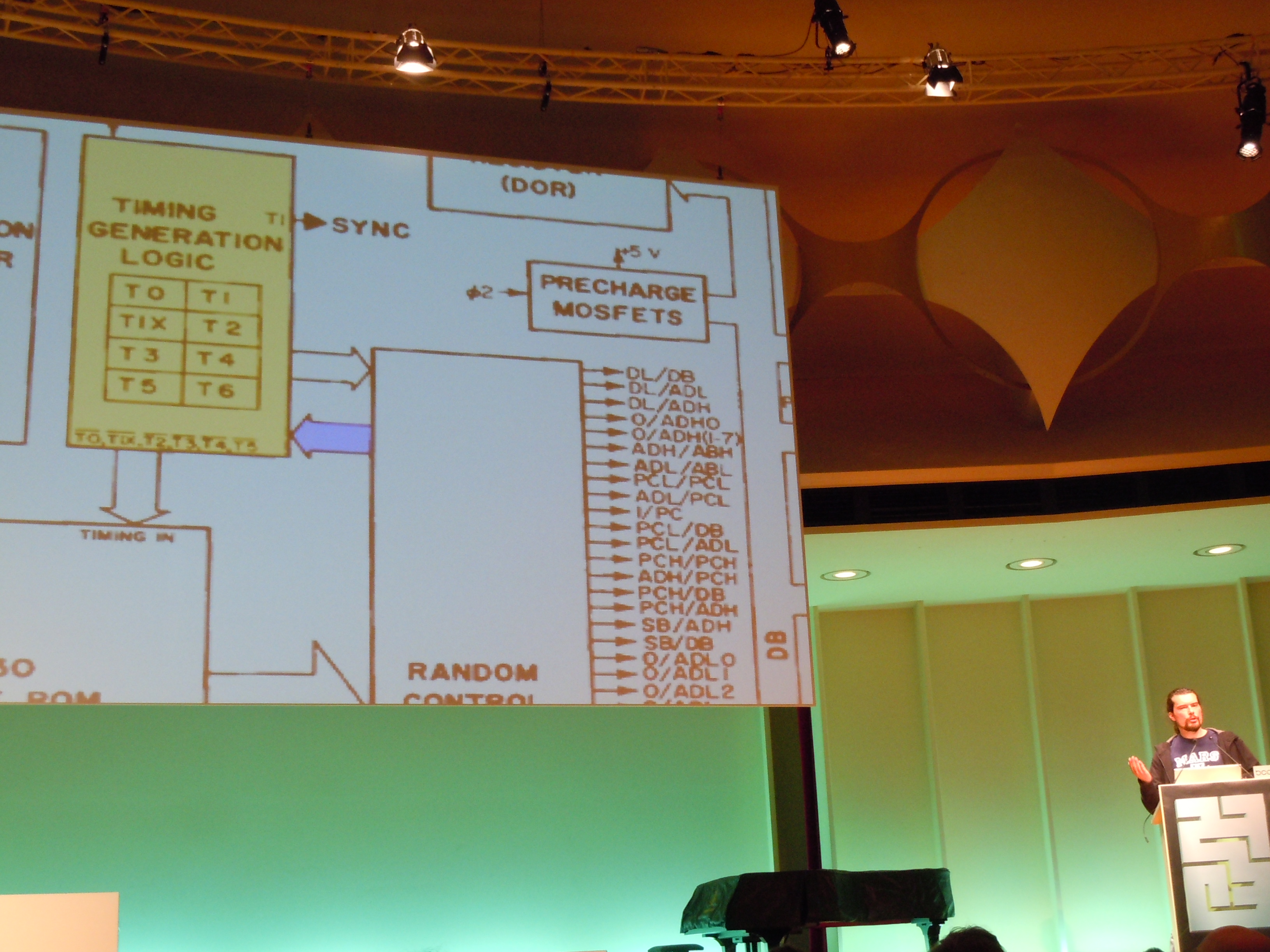

Ingénierie inverse de circuits intégrés

La conf√©rence donn√©e par Michael Steil traitait de la reconstruction du sch√©ma √©lectronique d’un circuit int√©gr√© en partant du circuit lui-m√™me et de quelques donn√©es connues √† son sujet. La conf√©rence s’intitulait ¬Ђ Reverse Engineering the MOS 6502 CPU ¬ї et d√©montrait et expliquait comment une √©quipe de mordus a reconstruit un mod√®le physique de l’historique MOS 6502 alors que la documentation d’ing√©nierie de ce chip a √©t√© perdue dans la d√©b√Ґcle Commodore. L’int√©r√™t de cette pr√©sentation, hormis le pur facteur ¬Ђ hacking ¬ї, est que ces techniques d’investigations peuvent √™tre appliqu√©es √† n’importe quels circuits int√©gr√©s, et dans le futur probablement m√™me aux plus r√©cents d’entre eux. Reconstruire un mod√®le physique d’un processeur historique comme le 6502 (qui √©quipait entre autres les premiers ordinateurs Apple, Commodore et Atari) pour ensuite √©muler son fonctionnement avec des FPGA ou un logiciel ad-hoc parait peut-√™tre un peu ridicule et vain, mais si on peut le faire avec un circuit inoffensif comme celui-ci, on peut parfaitement imaginer reconstruire de la m√™me mani√®re les composants propri√©taires √©quipant nos t√©l√©phones, ou n’importe quel √©quipement o√є la norme est de s√©curiser les donn√©es en cachant dans le silicium la mani√®re dont la ¬Ђ s√©curit√© ¬ї est assur√©e. Par exemple, les circuits propri√©taires des consoles de jeu, les chips de zonage des lecteurs DVD, les circuits de chiffrage de donn√©e des disques durs auto-crypt√©s du commerce, etc. Cette d√©monstration est dans la m√™me lign√©e de la vuln√©rabilit√© de la non moins fameuse OysterCard.

Les vulnérabilités de PDF

Cette derni√®re d√©cennie, le Portable Document Format, ou PDF, est devenu clairement le format le plus commun dans la publication de documents √©lectroniques. Il est utilis√© dans l’industrie du livre comme format de r√©f√©rence tant pour l’impression que pour la publication de ebooks. Et l’impl√©mentation de r√©f√©rence de PDF est encore et toujours le c√©l√®bre Adobe Acrobat, dans ses deux √©ditions, Writer ou simple ¬Ђ reader ¬ї. Malheureusement, comme Julia Wolf l’a rappel√© durant sa conf√©rence, PDF est un standard qui a plus ou moins √©t√© agglom√©r√© au fil des besoins de son √©diteur d’origine, et Acrobat est le reflet de cette √©volution organique : √† plus de 15 millions de lignes de code, Acrobat est plus lourd que Mozilla Firefox, plus lourd que le kernel Linux et la majorit√© de son code a √©t√© √©crit dans les ann√©es ’90, dans le secret des laboratoires de Adobe. Le r√©sultat est qu’il est possible de tromper Acrobat tr√®s facilement. La syntaxe de PDF et parmi d’autres le fait que la norme ne d√©crit explicitement aucune m√©thode de validation des documents PDF permettent de manufacturer des documents PDF qui sont en m√™me temps des ex√©cutables, qui contiennent du code malicieux ou qui se font passer pour toute une collection de formats de donn√©es. Dans un PDF, on peut appeler des commandes syst√®mes, ex√©cuter des programmes arbitrairement, former des documents qui affichent des contenus diff√©rents selon le programme de lecture PDF utilis√©, etc. Julia Wolf c’est concentr√©e sur Acrobat, parce qu’il est encore aujourd’hui le client PDF le plus fr√©quent, mais la norme sur laquelle ces programmes sont construits est suffisamment confuse et complexe pour que des exploitations de failles soient envisageables avec chacune des impl√©mentations ind√©pendantes.

Analyse de code par optimisation et déobfuscation

Deux autres conf√©rences ont parl√© respectivement de la d√©obfuscation de code par l’utilisation d’outils d’optimisation, et d’identification de primitives de chiffrage dans des ex√©cutables √† l’aide de techniques similaires. Dans la premi√®re, Branco Spasojevic a pr√©sent√© l’utilisation conjointe d’un d√©s-assembleur scriptable (IDA Pro) et des fonctions d’optimisation de code d’un compilateur pour √©liminer d’un code obscurci les obfuscations les plus courantes utilis√©es aujourd’hui. Puis, utilisant les possibilit√©s de script du d√©s-assembleur, a montr√© comment personnaliser le d√©codage d’un binaire obscurci. Dans la seconde conf√©rence, c’est Felix Grobert qui a montr√© comment les biblioth√®ques g√©n√©riques de chiffrage partageaient plusieurs caract√©ristiques inh√©rentes qui pouvaient √™tre identifi√©es dans des binaires, par exemple dans des malwares, et comment avec un outil d√©velopp√© dans ce but il est possible d’analyser le comportement d’un programme m√™me si certaines de ses parties sont encod√©es. Un aspect int√©ressant propre √† ces deux conf√©rences est qu’il a √©t√© question les deux fois de th√©orie des compilateurs, et surtout de graphes d’ex√©cution : les programmes analys√©s sont d√©crits sous forme de graphes de flux et c’est sur ces graphes que les op√©rations d’analyse fonctionnelle sont faits. L’utilisation de graphes de flux semble se g√©n√©raliser, c’est quelque chose qui est tr√®s utilis√© dans l’√©criture de compilateurs pour des langages dynamiques, par exemple dans le projet PyPy, un g√©n√©rateur de compilateur JIT pour le langage Python.

Pour l’avenir ?

Une nouveaut√© dans l’organisation de 27c3 par rapport aux √©ditions pr√©c√©dentes est qu’il y avait cette fois ci un syst√®me de pr√©-location, et que les salles √©taient limit√©es au nombre exact de places assises qu’elles comportaient. Pour compenser, le CCC a aussi mis en place des canaux TV accessibles avec une carte tuner, et des streaming vid√©o visibles si on acceptait de prendre le risque de se connecter au r√©seau. Il y avait √©galement des √©crans de diffusion devant les portes des salles, donnant ainsi aux malchanceux la possibilit√© de suivre les d√©monstrations. Le m√™me syst√®me d’√©cran √©tait aussi suppos√© informer le public de l’organisation et du planning actuel des conf√©rences, mais ce dernier point a √©t√© un √©chec particuli√®rement frustrant √† observer : non seulement les conf√©rences changeaient de position dans le planning de mani√®re encore plus al√©atoire que les ann√©es pr√©c√©dentes, mais en plus les informations relatives √©taient contradictoires entre les √©crans, les affichettes imprim√©es √† la minute, les corrections au marqueur sur les affichettes et le site web du congr√®s. Les locaux ont √©galement montr√© leurs limites, avec seulement trois salles √† disposition les conf√©rences en anglais √©taient particuli√®rement prises d’assaut. Si 28c3 (la prochaine √©dition) veut esp√©rer se passer dans de meilleures conditions, les organisateurs reconnaissent qu’ils doivent chercher de nouveaux locaux, plus spacieux, et s’assurer que les affichages soient pertinents.

Dans tous les cas, si le succ√®s du Chaos Communication Congress grandit encore, les conf√©rences et les activit√©s qui y seront pr√©sent√©es m√©riteront qu’on y fasse √† nouveau un tour. L’ambiance du congr√®s reste bon-enfant, malgr√© le s√©rieux de la plupart des conf√©rences, et on reprend toujours contact avec plaisir avec ce cot√© anarchiste d√©fenseur des libert√©s individuelles qui fait son charme. Une fois de plus, toutes les tranches d’√Ґges sont repr√©sent√©es, avec une participation f√©minine en augmentation et une tr√®s nette pr√©f√©rence pour les t√©l√©phones √† syst√®me Android, par opposition √† la concurrence de la marque √† la pomme. Un point peut-√™tre, c’est qu’on ressent de plus en plus un agacement des hackeurs vis √† vis du comportement ¬Ђ l’argent passe avant tout ¬ї de la plupart des acteurs industriels. Des protocoles confus, des impl√©mentations mis√©rables, des interlocuteurs muets, tout √Іa devient la cible de l’ironie √† peine d√©guis√©e de certains orateurs, surtout lorsque le silence ne fait que masquer le peu d’int√©r√™t que les grandes compagnies ont r√©ellement pour leurs client√®les. Par exemple dans sa pr√©sentation Karsten Nohl souligne que les clefs propri√©taires du protocole GSM sont tr√®s bien prot√©g√©es, contrairement √† celles qui chiffrent les donn√©es des utilisateurs. Il dit, avec un sourire en biais, que c’est normal, les clefs propri√©taires prot√®gent l’argent des compagnies, tandis que les autres ne prot√®gent que nos donn√©es personnelles… Un sympt√іme seulement, mais comment est-ce que cette situation √©voluera ?

En guise de conclusion

Nous n’avons malheureusement pas pu suivre toutes les conf√©rences que nous aurions voulu, soit pour des raisons d’horaire, soit parce que la salle √©tait d√©j√† pleine. Ainsi nous n’avons pas pu suivre les conf√©rences sur l’√©tat des lieux du monde OpenSSL et la situation actuelle en mati√®re de s√©curit√© dans Ipv6. Il a fallu faire des choix.

Pour terminer, il est possible de visionner les conf√©rences de 27c3 et de lire tout ou partie des pr√©sentations. L’organisation publie sur son wiki les liens vers tous les documents de r√©f√©rence, √† l’adresse http://events.ccc.de/congress/2010/wiki/Documentation

Auteurs : Lantoane + LeLouac